Egy partnerünk ügyfelénél jelentkezett a probléma: Nem tudtak a felhasználók bejelentkezni a Lync Online -ba. Bármit próbáltak nem engedte be őket. Első körben kértem tőlük egy kliens logot. Ilyenkor be kell kapcsolni a loggolást a kliensben.

A következő eszközöket használtam az probléma analizálásához:

Az előbbi nem feltétlenül kell, a Lync kliens Communicator-uccapi-0.uccapilog néven a %userprofile%\Tracingkönyvtárba lerakja a debug log fájlt.

A példában egy felhasználó szerepel, aminek az Office 365 bejelentkezési neve keresztnev@zomputerkft.onmicrosoft.com , az elsodleges email cime: vezeteknev.keresztnev@zomputerkft.onmicrosoft.com ennek a későbbiekben még lesz jelentősége.

A lépések:

- Bekapcsoljuk a loggolást a Lync kliensben ( Eszközök/Beállítások/Általános/Naplózás bekapcsolása a Lync programban )

- Megpróbálunk a Lync-ben bejelentkezni

- Megnyitjuk a Snooper-el a %userprofile%\Tracing\Communicator-uccapi-0.uccapilog -t

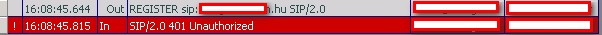

- A messages fülön ezt látni:

A téglalapok helyén a bejelentkezési név látszik.

401 Unauthorized. Ez azt jelenti, tudott a kliens csatlakozni a szerverhez, de nem engedi be, tehát a szerveroldalon van a "probléma". Még előtte megnéztem részletesen a logot (Open Notepad and Seek nevű gomb ). Tud kapcsolódni a szerverhez és kommunikálni ( nem az összeset idézem be, csak a lényeget:

QueryDNSSrv - DNS Name[_sip._tls.domain.hu] ( nincs utána query failed )

SECURE_SOCKET: security negotiation has completed successfully

A szerveroldal:

Azzal kezdtem, hogy a https://portal.microsoftonline.com oldalon megnéztem, hogy van-e Lync kliens licenc hozzárendelve a felhasználóhoz és rendben engedélyezve van-e. Itt nem találtam problémát.

A Lync alapesetben saját címet használ, ami a címtárban van eltárolva. Az Office 365 esetében azt történik, hogy az elsődleges SMTP címet másolja át egy folyamat SIP címmé a háttérben. Az SIP címet powershellel tudhatjuk meg egy felhasználóról:

Set-ExecutionPolicy RemoteSigned

$cred = Get-Credential

$Session = New-PSSession -ConfigurationName Microsoft.Exchange -ConnectionUri https://ps.outlook.com/powershell/ -Credential $cred -Authentication Basic –AllowRedirection

Import-PSSession $Session

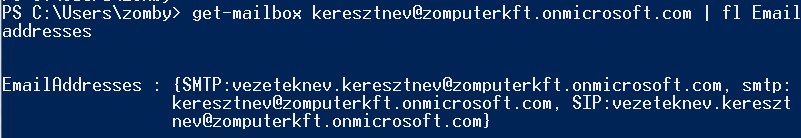

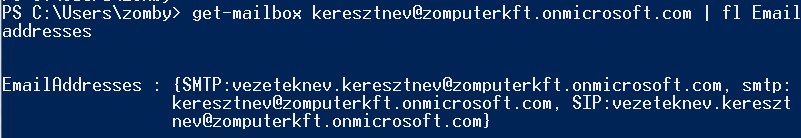

get-mailbox keresztnev@zomputerkft.onmicrosoft.com | fl Emailaddresses

A $Session kezdetű sor az -AllowRedirection-al ér véget, sajnos a blog motor így tördeli.

A SIP: résznél van megadva a Lync bejelentkezési név. Az SMTP: nagybetűvel az elsődleges email cím, ha minden jól meg ez szinkronizálódik automatikusan a SIP névre.

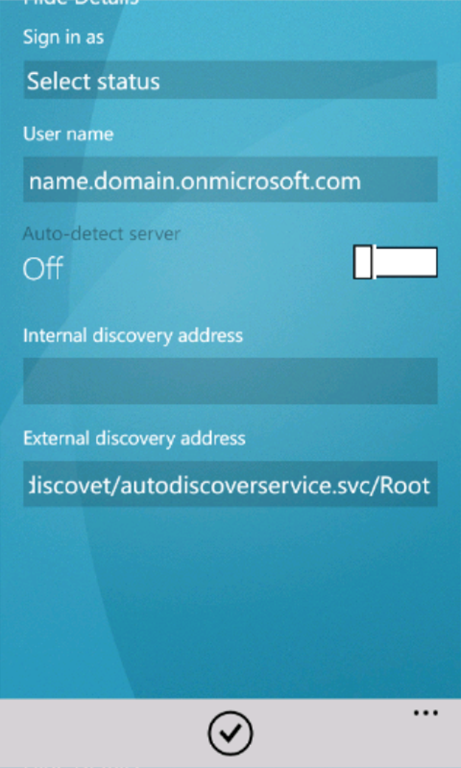

Tehát ebben az esetben a Lync kliensben az alábbiakat kell beállítani:

bejelentkezési cím: SIP: cím ( példában: vezeteknev.keresztnev@zomputerkft.onmicrosoft.com )

Felhasználónév: Felhasználónév az Office 365 portálon ( példában: keresztnev@zomputerkft.onmicrosoft.com )

Jelszó: az office 365 jelszó

A probléma az volt, hogy a belső sip név nem egyezik meg a bejelentkezési névvel, mert az elsődleges email cím különbözik az Office 365 bejelentkezési névtől. Általában ezt nem engedi a rendszer - nekem is powershellel kellett megerőszakolni - , de pl. BPOSban ezt még engedte és migrációkor nem változott meg.

Azt javaslom, hogy az ilyen jellegű problémák elkerülésére, hogy az Office 365 felhasználónév egyezzen meg a felhasználó elsődleges email címével. Ez nem csak ebben az esetben, de pl. Sigle Sign On esetén is különös jelentősége van. Persze lehet mást használni, de mindek dolgozzon feleslegesen az ember fia...

Lábjegyzet:

A SIP protokollról ( wikipedia ):

A Session Initiation Protocol (SIP) egy internet-kommunikációs protokoll két vagy több résztvevő közötti kommunikációs kapcsolat felépítésére. A protokollt pontosan az RFC 3261 (korábban RFC 2543) szabvány írja le. A protokoll egyre inkább szabványossá válik az Internet-telefóniában (VoIP használatában).

Ezt a protokoll-t használja a Lync kliens is kommunikációra a szerverrel, természetesen vannak benne egyedi részek, de a Lync szerver érti a SIP protokollt és tud is kommunikálni a Media Gateway-en keresztül más ilyen protokollt használó szerverekkel. Ez utóbbi egyébként még nem működik a Lync Online-al, ha fog akkor rá tudjuk majd kötni a telefont vonalunkat is a Lync-re.